보안개구리

VLAN에 관하여 (4) 본문

저번 시간에 예고한 것처럼 이번 시간은 VLAN에 대하여 더욱 자세히 알아보도록 하겠습니다.

자 먼저 스위치에 들어가서 VLAN에 정보를 보는 명령어인 show vlan을 입력했습니다.

VLAN별 Port정보를 확인할 수 있는데 분명 아무 설정도 하지 않았음에도 불구하고 VLAN1번에 여러 포트들이 존재합니다.

이것을 보아 해당하는 정보들이 디폴트값임을 알 수 있습니다.

여기서 특정 포트가 트렁크로 등록되면 해당 포트는 show vlan상에 나오지 않습니다.

show vtp status는 VTP 구성을 확인하는 명령어로 현재 스위치는 아무것도 설정하지 않은 상태이다 보니 디폴트 값으로만 구성되어있습니다.

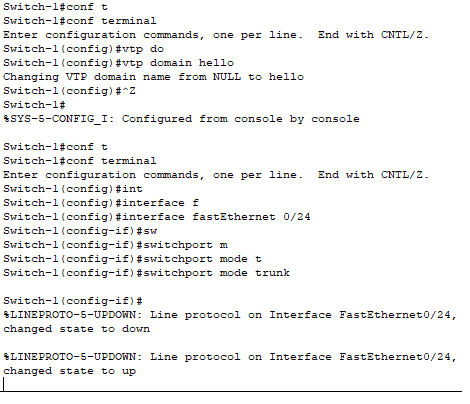

이젠 이 스위치에 도메인 네임을 설정하고 트렁크 포트를 주도록 하겠습니다.

vtp domain cisco라는 명령어를 통하여 VTP에 cisco라는 이름을 부여하고 다시한번 확인하니 cisco 이름이 정상적으로 적용되었습니다.

그리고 fa 0/1 포트에 접속하여 switchport mode trunk라는 명령어를 통하여 fa 0/1 포트를 트렁크 포트로 지정하였습니다.

트렁크 포트를 지정하고 다시한번 vlan정보를 살펴보니 기존에 있던 VLAN 1번에 있던 Fa0/1 포트가 사라진 것을 확인할 수 있습니다.

자 그러면 이제 새로운 VLAN을 만든 후 포트를 지정해보겠습니다.

위에 보시는것처럼 CCNA라는 VLAN을 만든 후 fa 0/2 포트에 접속하여 vlan 2를 지정해주었습니다.

그결과 VLAN 2번은 CCNA라는 VLAN이 만들어졌으며 해당 포트로는 Fa0/2가 지정되었습니다.

만약 VLAN을 삭제하고 싶은 경우 기존 명령어 앞에 no 만 붙이면 됩니다.

자 그러면 기본적인 것들은 다 배웠으니 본격적으로 실습에 들어가 보도록 하겠습니다.

크게 3가지에 대하여 실습해볼껀데

1. 하나의 스위치에 대한 VLAN 설정

2. 스위치 - 스위치에 대한 VLAN 설정

3. 스위치 - 라우터에 대한 VLAN 설정

먼저 1번 하나의 스위치에 대한 VLAN 설정을 보도록 하겠습니다.

보시는 것과 같이 스위치 하나와 PC 4대를 연결하였는데 사실 별다른 설정은 한 게 없고 PC 1번부터 4번까지 IP와 S/M만 부여했습니다.

여기서 컴퓨터의 IP를 보시면 아시다시피 10.0.0.0 네트워크는 A Class로 서브넷 마스크가 255.0.0.0 이 디폴트 값이나 여기서는 임의로 255.255.0.0으로 설정하였습니다.

하지만 모든 PC의 IP가 앞의 16bit가 동일하기 때문에 스위치만으로 서로 통신이 가능합니다.

옆에 도스 창을 보시면 PC 1번에서 PC2번과 PC3번으로 핑을 보내여 정상적으로 받았음을 알 수 있습니다.

이제 PC 1번과 PC2번을 VLAN 10으로 PC3번과 PC4번을 VLAN 20으로 묶어보도록 하겠습니다.

스위치에 들어가서 VLAN 10과 20을 만들어주고 show vlan을 통하여 VLAN을 확인하니 VLAN10과 20이 만들어진 것을 확인할 수 있습니다.

자 위 사진은 PC1,2를 VLAN 10에 PC3,4를 VLAN 20으로 설정해준 사진입니다.

위 명령어를 보면 interface range fa~ 0/1-2 가 있는데 fa0/1 ~ fa0/2번 포트까지를 묶는다는 뜻입니다.

여러 개의 포트를 선택할 때 사용하는 명령어로 지금 상황에서는 PC2개씩을 묶어서 VLAN을 설정하기 때문에 사용했습니다.

switchport access vlan 10은 현재 포트(위에서 지정한 fa0/1 ~ fa0/2)를 VLAN 10에 속하게 한다라는 뜻입니다.

PC3,4번도 이 과정을 반복한 후 다시 한번 show vlan을 통하여 VLAN을 살펴보니 포트들이 잘 들어간 것을 확인할 수 있습니다.

자 그리고 다시 한번 PC 1번에서 PC3번으로 핑을 보내봤더니 좀전 까지만 하더라도 잘 갔단 핑이 이제는 보낼 수 없게 되었습니다.

하지만 우리는 이 이유를 알고 있는데 VLAN 첫 시간에 말했다시피 VLAN을 통하여 나눈 구역끼리는 라우터를 통해서만 통신이 가능합니다.

즉 같은 네트워크였다고 하더라도 VLAN으로 나눈 이상 더 이상 PC1,2번과 PC3,4번은 서로 통신할 수 없습니다.

이럴 때 필요한 게 바로 라우터인데 라우터를 보기 앞서 먼저 위 구성에서 스위치 하나를 추가하여 스위치 - 스위치 구성을 보도록 하겠습니다.

자 위처럼 네트워크 구성을 한 뒤 스위치-1 에서는 fa0/24번 포트를 스위치-2에서도 마찬가지로 fa0/24 포트를 트렁크 포트로 지정해 서로의 VLAN을 주고받을 수 있게 설정을 해줄 것입니다.

위 사진처럼 해당 포트에 접속 후 switch mode trunk 명령어를 사용해주면 되는데 스위치-2에서도 이 과정을 반복해줍니다.

트렁크로 연결한 후 스위치-2를 보시면 스위치-1로부터 VLAN정보를 받아온 것을 확인할 수 있는데 PC5,6을 각각 VLAN 10과 20으로 지정해줍니다.

그 후 PC 1번에서 PC5번으로 핑 테스트를 해보니 정상으로 나타납니다.

사실 스위치-스위치 연결이라고 해도 더 거창한 것은 없고 스위치와 스위치끼리 연결된 포트를 각각 트렁크 포트로 지정해주면 끝납니다.

자 그럼 우리가 원하던 VLAN10 구역에 PC들과 VLAN20 구역의 PC들이 서로 통신하기 위해 라우터를 사용해볼 건데 기본적으로 스위치와 마찬가지로 스위치 기준으로 라우터와 연결된 포트를 스위치 포트로 지정해줘야 합니다.

물론 이름에서 볼 수 있는 것처럼 switchport이기 때문에 스위치에서만 지정해주고 라우터에서만 지정해줄 필요가 없습니다.

라우터에서는 switchport가 아닌 다르겠을 지정 해줘야 되는 바로 포트 지정입니다.

자 보시면 알 수 있듯이 스위치-1과 라우터가 서로 연결만 해놨는데 여기서 우리가 해야 하는 것은 VLAN10과 VLAN20 2개의 VLAN을 받기 위해서는 두 개의 포트가 필요한데 현재 라우터의 포트는 하나입니다.

이 경우 우리는 하나의 물리적 인터페이스를 두개의 논리적 인터페이스로 나눠줄 수 있는데 이게 바로 서브 인터페이스입니다.

자 위에 왼쪽 사진을 보시면 라우터에서 인터페이스에 접근하기는 하는데 단순히 포트에 접속하는 게 아닌 포트. 1, 포트. 2에 접속을 하여 ip를 부여하고 있습니다.

이게 바로 서브 인터페이스의 개념으로 본인이 원하는 포트에 논리적인 추가포트인 .1, .2 포트에 IP를 부여하여 새로운 게이트웨이를 만들어준 것입니다.

그 후 핑 테스트를 하니 오른쪽 사진처럼 정상 작동하는 것을 알 수 있습니다.

여기서 encap~ dot1Q 10이라는 명령어가 있는데 encap는 언캡슐레이션한다는 말이고 dot1Q는 트렁킹 방식으로 IEEE802.1Q, Vitrual LAN, dot1Q 이렇게 3가지 방식이 있습니다.

마지막에 나온 숫자는 VLAN에 번호를 뜻합니다.

자 이렇게 4장에 걸쳐 VLAN에 대하여 알아봤습니다.

아직 라우터에 대해 배우지 않은 채 VLAN을 접하니 더 어렵게 느껴졌을 거라 생각됩니다.

그러면 스위치는 여기까지 하고 다음 시간부터는 라우터에 대하여 알아보도록 하겠습니다.

'IT > 네트워크' 카테고리의 다른 글

| 라우터의 구조 (0) | 2024.06.14 |

|---|---|

| 라우터(Router)에 관하여(1) (0) | 2024.06.14 |

| VLAN에 관하여 (3) (0) | 2024.06.14 |

| VLAN에 관하여 (2) (0) | 2024.06.14 |

| VLAN에 관하여 (1) (0) | 2024.06.14 |